Que faites-vous et comment en êtes-vous arrivé là ?

Matthieu Faou : Je suis un chercheur en logiciels malveillants. Je travaille à Montréal, dans un laboratoire de l’éditeur Eset qui regroupe une dizaine de personnes. Nous faisons des investigations sur les campagnes et les logiciels malveillants d’attaques ciblées, principalement de cyberespionnage. Au départ, j’ai fait des études d’ingénierie à l’École des Mines de Nancy, ce qui m’a permis d’aller au Canada et de réaliser un cursus de double diplôme avec l’École Polytechnique de Montréal. J’ai obtenu un master de recherche en cybersécurité qui était organisé en partenariat avec Eset. L’éditeur m’a embauché par la suite et je travaille depuis dans son labo de Montréal.

Qu’aimez-vous le plus dans votre travail ?

M.F. : J’apprécie le côté investigation, comprendre comment les adversaires fonctionnent, comment les campagnes malveillantes sont orchestrées. Ce qui est intéressant, c’est de partir d’un petit élément, dont on ne sait pas encore s’il est malveillant ou pas, et finalement de parvenir à dévoiler toute une chaîne d’attaque et à établir des liens entre différents groupes.

J’aime aussi l’aspect technique, le reverse engineering. Cela consiste à analyser le code assembleur des logiciels malveillants. On part de l’exécutable et on essaye de savoir quel était le code originel, de comprendre comment il fonctionne, de connaître ses capacités malveillantes.

A découvrir aussi en vidéo :

Comment faites-vous concrètement pour remonter la piste des hackers ?

M.F. : Nous nous appuyons principalement sur des indices techniques provenant de la télémétrie d’Eset. Quand quelqu’un installe notre logiciel de sécurité sur son ordinateur et active la couche de protection supplémentaire LiveGrid, celui-ci va notamment transmettre des exécutables potentiellement malveillants vers nos serveurs, où ils seront analysés dans un bac à sable. S’il s’agit d’un malware, on va essayer de comprendre comment il est arrivé sur la machine.

On va aussi analyser les autres évènements qui sont arrivés sur cette machine durant la période d’infection. C’est ainsi qu’on pourra détecter, par exemple, un e-mail ou un document qui ont conduit à implanter une backdoor. Et à partir de ça on pourra remonter la chaîne d’attaque pour une victime donnée. Cette analyse est réitérée pour d’autres victimes, semaine après semaine, mois après mois. Ce qui nous permet de corréler les données de compromission et d’avoir une vision plus globale du groupe d’attaquant.

Utilisez-vous d’autres sources de données ?

M.F. : On utilise aussi des services comme Shodan.io, qui nous permettent de faire des recherches sur l’ensemble de l’Internet et d’avoir des informations précises sur des serveurs. Ou encore VirusTotal, qui permet de téléverser des fichiers douteux et de les scanner avec 50 ou 60 antivirus d’un coup.

Cette plateforme nous donne accès à tous les fichiers qui ont été téléversés. Quand on s’intéresse à un groupe d’attaquant particulier, on va utiliser cette base pour trouver des malwares similaires à ceux qu’ils utilisent. Ce qui nous permet d’avoir une vision plus large de ses attaques et de ses victimes.

On va aussi collaborer avec d’autres chercheurs et avec les forces de l’ordre, avec qui on va partager des données forensiques. En tant que chercheurs, nous allons pivoter en permanence entre toutes ces sources de données, qui ont chacun leurs avantages et leurs inconvénients. Le but étant de mieux comprendre comment l’attaquant fonctionne.

À quoi vous sert cette compréhension ?

M.F. : Le fait de connaître les techniques préférées d’un attaquant, son mode opératoire, cela nous permet de reconnaître plus facilement ses agissements. Certains attaquants, par exemple, vont toujours mettre leur malware dans tel dossier avec tel nom. Grâce à cet indice de compromission, on pourra identifier plus facilement la présence d’un attaquant chez une victime et, le cas échéant, prédire ce qu’il va faire. Il existe d’autres indicateurs de compromission, comme les hash de fichiers vérolés, les adresses IP ou les noms de domaine des serveurs de commande et contrôle, ou encore les clés de registre Windows qui ont été manipulées. Tout ce travail d’analyse nous livre la carte de visite d’un attaquant.

Quel est selon vous le groupe d’attaquant le plus fort ?

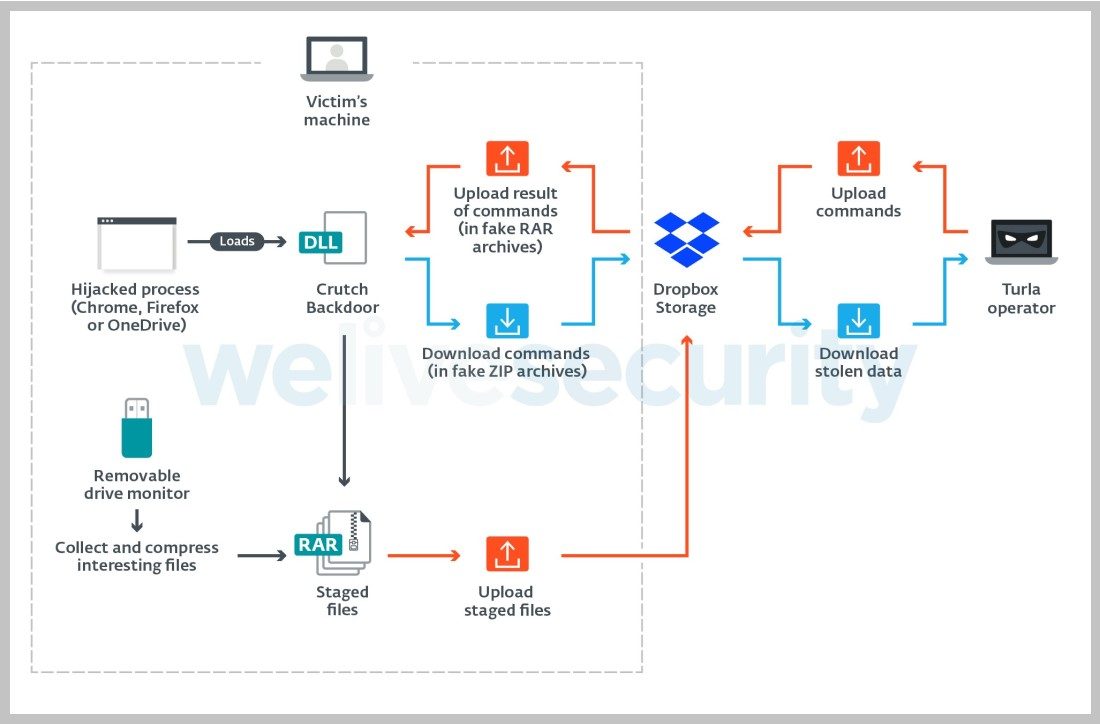

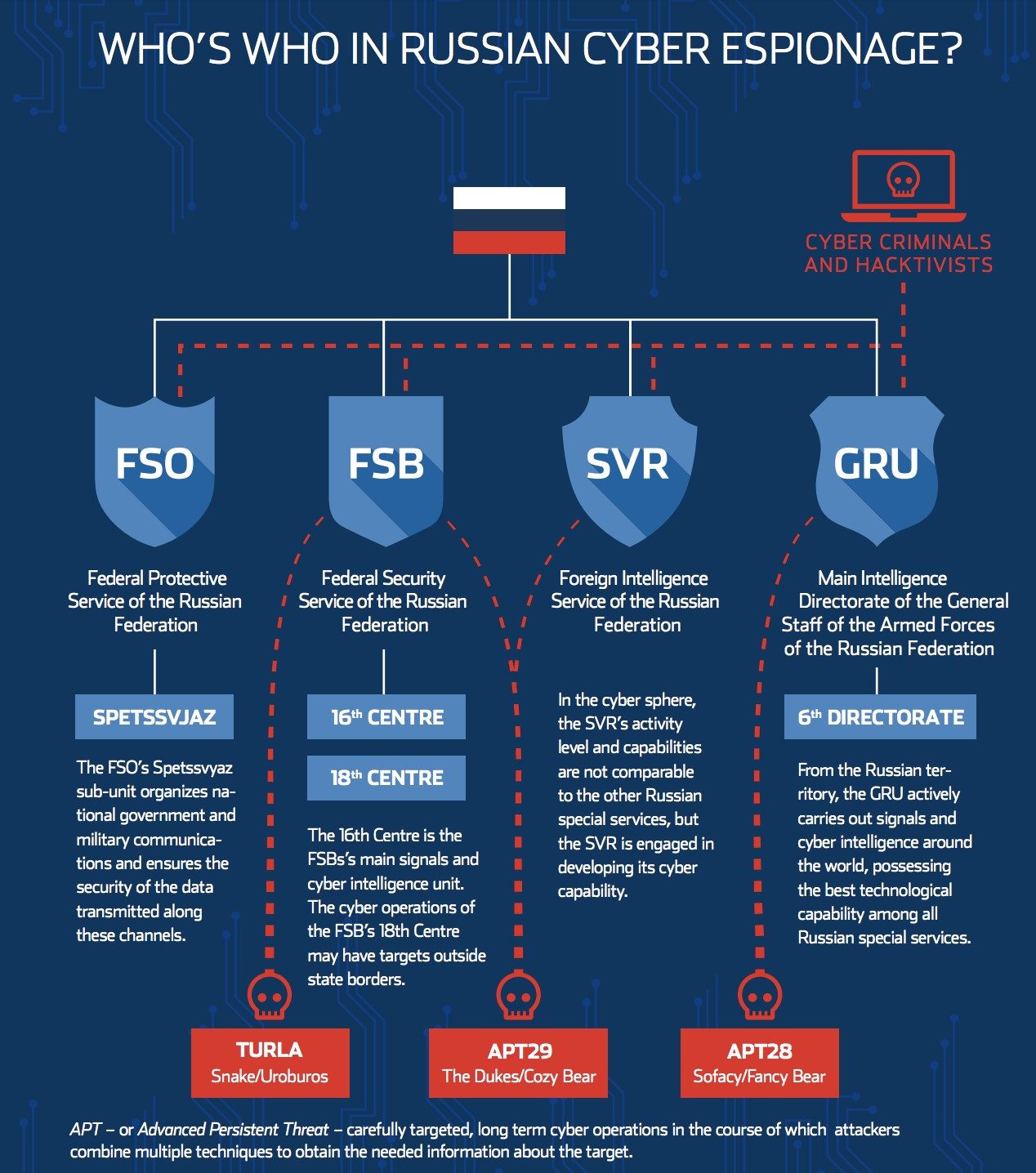

M.F. : Les malwares les plus complexes que j’ai vus jusqu’à présent sont ceux du groupe de cyberespionnage Turla (alias Uroburos ou Snake, une émanation probable du FSB russe, NDLR). Les développeurs sont réputés pour créer du code malveillant vraiment très complexe et difficile à analyser. Ils utilisent souvent des fonctions cachées de Windows dont certaines m’étaient totalement inconnues auparavant. En revanche, les opérateurs de ce groupe — c’est-à-dire ceux qui implantent et utilisent ces malwares contre de vraies cibles — sont moins sophistiqués. C’est pourquoi leurs logiciels malveillants finissent par être découverts.

Ce n’est pas un peu paradoxal ?

M.F. : Dans les groupes de cyberespionnage, il arrive en effet que les développeurs et les opérateurs ne soient pas du même acabit. Dans le groupe Turla, les premiers sont très bons et les seconds beaucoup moins. Mais on observe aussi l’inverse, des groupes qui ont des outils médiocres, mais qui les utilisent avec beaucoup de succès.

On entend souvent parler de groupes chinois, russes et nord-coréens, mais peu des groupes d’origine occidentale. Pourquoi ?

M.F. : Cela peut s’expliquer par un biais de la télémétrie. La plupart des sociétés qui vont produire des rapports sont occidentales. Elles ont par conséquent beaucoup de clients occidentaux que les groupes de cyberespionnage occidentaux ne ciblent pas, ou beaucoup moins. Mais il y a eu quand même quelques rapports, comme ceux sur Equation Group ou Lamberts, qui seraient d’origine américaine. Par ailleurs, les groupes occidentaux font probablement plus attention et essayent de faire le moins de bruit possible.

Quel est votre point de vue sur l’attribution des attaques ?

M.F. : Quand il est question d’attribution, nous nous arrêtons au niveau du mode opératoire. Nous n’allons jamais relier celui-ci à un pays ou un individu. Nous pensons que ce n’est pas le rôle d’une entreprise privée de faire ce genre d’analyse, mais plutôt celui de la police ou des services de renseignement d’un état. Si on ne s’appuie que sur des indices techniques, il est quasiment impossible d’aller au-delà d’une attribution de mode opératoire. Certes, il existe des entreprises qui ont choisi d’aller sur ce terrain, mais c’est très facile de se tromper et cela a des conséquences dans le monde réel, et notamment sur le plan diplomatique.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.